Metodología

Diseño y desarrollo del proceso de la investigación con el énfasis en ciencias empresariales 4ta. Edición

Descargelo: http://ouo.io/qqO1J5

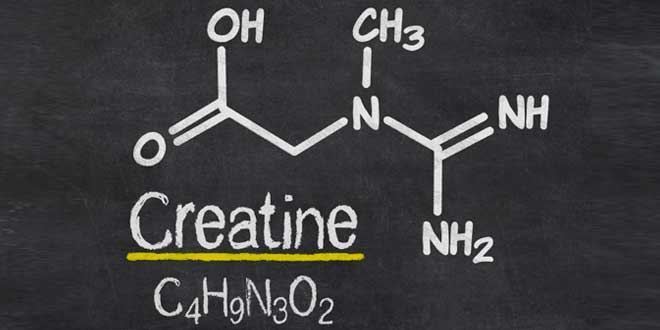

No es ningún secreto que la creatina es uno de mis suplementos favoritos y que la suelo recomendar a la mayoría de deportistas o incluso personas que únicamente desean mejorar su composición corporal.

La creatina es uno de los suplementos con mayor evidencia científica, de hecho, si buscamos “suplementación creatina” en pubmed nos sale 1711 resultados. Desgraciadamente, los nuevos en el gimnasio, apenas tienen información de ella, por lo que la confusión creada en temas de cuánta cantidad, momento ideal para tomarlo o si hay que hacer descansos… Por esta razón he decidido escribir esta breve guía respondiendo estas dudas, y dejando claramente explicado “Cómo tomar la Creatina”:

ADMINISTRACIÓN DEL SISTEMA DE CABLEADO ESTRUCTURADO

La administración del sistema de cableado incluye la documentación de los cables, terminaciones de los mismos, paneles de parcheo, armarios de telecomunicaciones y otros espacios ocupados por los sistemas. La norma TIA/EIA 606 proporciona una guía que puede ser utilizada para la ejecución de la administración de los sistemas de cableado. Los principales fabricantes de equipos para cableados disponen también de software específico para administración.

Las redes informáticas son grupos de ordenadores conectados mediante una estructura de cableado o mediante un sistema inalámbrico, que les permite compartir archivos y servicios entre sí. Para lograr un buen rendimiento de dichas redes, es necesario contar con varios dispositivos para realizar las conexiones y unir nuestra red con otras redes, y ofrecer un sistema de comunicación mucho más seguro y eficiente.

Figura 1: Redes LAN

Entre los dispositivos denominados básicos que son utilizados para el diseño de redes, tenemos los siguientes:

- Modems.

- Hubs.

- Repetidores.

- Bridges.

- Routers.

- Gateways.

- Brouters.

Más adelante, vamos a describir cada uno de estos componentes para que el lector tenga una idea de para que se usa cada uno.

Figura 2: Redes inalámbricas

Modems

Los populares modems, son dispositivos que tienen la importante función de comunicar los equipos informáticos que forman parte de una red con el mundo exterior, es decir, es el aparato en donde se conecta el cable principal de red y que recibe la información de la línea telefónica. Estos dispositivos pueden conectar varias redes entre sí.

El funcionamiento de los modem es simple. El ordenador o red emisora envía señales digitales que son convertidas a señales analógicas en el modem emisor y viajan a través de líneas telefónicas hasta su destino, donde el modem receptor convierte la señal analógica nuevamente en una señal digital que podrá ser interpretada por un ordenador.

El modem cuenta con una interfaz de comunicación en serie (RS-232) y una interfaz de línea telefónica RJ-11. Las velocidades de transmisión de datos de los modems actuales van desde 57500 bps hasta 76800 bps.

Figura 3: Modem

Hubs

Otro de los dispositivos básicos para la conexión de redes, es el Hub. Este dispositivo, permite expandir la red a tantos ordenadores como deseemos, utilizando la topología de punto estrella, que consiste en dividir el punto de red en tantas salidas como tenga el Hub.

Los Hub reciben los datos a través de la conexión de entrada y ofrecen varias salidas para conectar a varios ordenadores. En la mayoría de las redes, podemos conectar Hubs en serie para aumentar la cantidad de quipos que pueden estar conectados en una red.

Figura 4: Hub

Repetidores

Cuando se transmiten señales a través de cables, estas tienden a degradarse a medida que llegan más lejos. Este fenómeno, también puede verse en redes inalámbricas. Afortunadamente, existe una respuesta para esta situación, que consiste en utilizar los famosos repetidores.

Estos dispositivos toman la señal distorsionada de un cable o de una señal y la regeneran para transmitir la señal de la red o los datos a lugares mucho más remotos, utilizando el modelo de referencia OSI.

Los repetidores sólo pueden trabajar en señales o paquetes de datos que trabajen con los mismos protocolos de comunicación, es decir, será imposible que un repetidor mejore la señal de una red Ethernet y lo envíe a una red Token Ring.

Los repetidores son dispositivos que deben ser utilizados para unir segmentos alejados de una red LAN. Estos no realizan ningún tipo de filtrado o re-direccionamiento, sólo conectan segmentos de red y restauran señales degradadas.

Bridges

Los Bridges son dispositivos que tiene una finalidad muy parecida a la de los repetidores, pero a diferencia de estos, pueden dividir una red para aislar un ala de esta y poder realizar las reparaciones que se requieran.

Los Bridges son utilizados, por lo general, para:

- Extender la longitud de un segmento de red.

- Incrementar el número de ordenadores de una red.

- Reducir el efecto de cuello de botella de una red.

- Dividir redes sobrecargadas.

- Enlazar medios físicos

Routers

Figura 5: Router

Los routers quizás son los dispositivos más conocidos de las redes. Estos dispositivos, tienen la particularidad de realizar el trabajo de un bridge ofreciendo una serie de bondades extra, como por ejemplo, la posibilidad de determinar el camino más rápido para enviar datos a través de la red y por supuesto, realizar el filtrado de tráfico en un segmento de red determinado.

Estos dispositivos pueden conmutar y encaminar los paquetes de información que son transmitidos a través de la red de intercambio de información de protocolos de comunicación.

Existen diferentes tipos de routers, los estáticos, dinámicos y de difusión y pueden trabajar con cables o de manera inalámbrica, aumentado el rango de alcance de estos dispositivos que llegan a gestionar toda la información que pasa hacia un segmento de la red.

Brouter

Los Brouter son un híbrido entre router y bridge, pudiendo trabajar como un tipo de dispositivo u otro, de acuerdo al segmento de red en donde se esté trabajando.

Gateway

Estos dispositivos activan la comunicación entre arquitecturas y entornos y realizan el empaquetado y conversión de paquetes de datos que se van a transmitir a través de una red.

Tipos de direcciones IP

Las direcciones IP son numeros binarios de 32 bits que son usados como direcciones en los protocolos IPv4. Estan compuesto por cuatro numeros enteros (4 bytes) entre 0 y 255, escritos en el formato xxx.xxx.xxx.xxx. Los equipos en una red usan estas direcciones para comunicarse, de manera que cada equipo tiene una direccion IP exclusiva.

Redes Clase C

- Los numeros de la izquierda indican la red y se les denomina netID (identificador de red).

- Los numeros de la derecha indican los equipos dentro de esta red y se les denomina host-ID (identificador de host).

- Cuando una direccion IP termina en 0 se obtiene lo que se llama una direccion de red.

- La direccion 127.0.0.1 se denomina direccion de bucle de retorno por que indica el host local.

- Direcciones IP publicas.

Constituyen el espacio de direcciones de Internet. Estas son asignadas para ser globalmente unicas. El organismo encargado de asignar estas direcciones es el ICANN. - Direcciones IP privadas (RFC 1918).

Reservados para la operacion de redes privadas. Cualquier organizacion puede usar estas direcciones IP en sus redes sin la necesidad de solicitarlo a un registro de internet. - Direcciones IP especiales y reservadas.

Reservados para aplicaciones como el multicasting.

- El primer bit a la izq esta en 0, lo que significa que hay 2^7 (00000000 a 0111111) posibilidades de red.

- El primer byte representa la red

xxx. yyy.www.zzz

IdRed IdComputadora - Las redes pueden ir desde 1.0.0.0 a 126.0.0.0, 126 redes

- 2^24 -2 = 16,777,214 equipos

- Direcciones reservadas para red privadas (ICANN)

10.0.0.0 – 10.255.255.255 (Creacion de redes grandes)

- Los primeros 2 bits son 1 y 0, lo que significa que existen 2^14 (10 000000 00000000 a 10 111111 11111111) posibilidades de red.

- Los dos primeros bytes representan la red

xxx.yyy.www.zzz

IdRed IdComputadora - Las redes puden ir desde 128.0.0.0 a 191.255.0.0, 16384 redes.

- 2^16 – 2 = 65,534 equipos

- Direcciones reservadas para red privadas (ICANN)

172.16.0.0 – 172.31.255.255 (Creacion de redes medianas)

Redes Clase C

- Los primeros 3 bits son 1,1 y 0, lo que significa que hay 2^21 posibilidades de red, 2097152 redes.

- Los tres primeros bytes representan la red

xxx.yyy.www.zzz

IdRed IdComputadora - Las redes pueden ir desde 192.0.0.0 a 223.255.255.0, 2097152 redes.

- 2^8 – 2 = 254 equipos

- Direcciones reservadas para red privadas (ICANN)

192.168.0.0 – 192.168.255.255 (Creacion de redes pequeñas)

Clase A - Esta clase es para las redes muy grandes, tales como las de una gran compañía internacional. Del IP con un primer octeto a partir de 1 al 126 son parte de esta clase. Los otros tres octetos son usados para identificar cada anfitrión. Esto significa que hay 126 redes de la clase A con 16,777,214 (224 -2) posibles anfitriones para un total de 2,147,483,648 (231) direcciones únicas del IP. Las redes de la clase A totalizan la mitad de las direcciones disponibles totales del IP.

En redes de la clase A, el valor del bit *(el primer número binario) en el primer octeto es siempre 0.

Loopback - La dirección IP 127.0.0.1 se utiliza como la dirección del loopback. Esto significa que es utilizada por el ordenador huésped para enviar un mensaje de nuevo a sí mismo. Se utiliza comúnmente para localizar averías y pruebas de la red.

Clase B - La clase B se utiliza para las redes de tamaño mediano. Un buen ejemplo es un campus grande de la universidad. Las direcciones del IP con un primer octeto a partir del 128 a1 191 son parte de esta clase. Las direcciones de la clase B también incluyen el segundo octeto como parte del identificador neto. Utilizan a los otros dos octetos para identificar cada anfitrión(host). Esto significa que hay 16,384 (214) redes de la clase B con 65,534 (216 -2) anfitriones posibles cada uno para un total de 1,073,741,824 (230) direcciones únicas del IP. Las redes de la clase B totalizan un cuarto de las direcciones disponibles totales del IP y tienen un primer bit con valor de 1 y un segundo bit con valor de 0 en el primer octeto.

Clase C - Las direcciones de la clase C se utilizan comúnmente para los negocios pequeños a mediados de tamaño. Las direcciones del IP con un primer octeto a partir del 192 al 223 son parte de esta clase. Las direcciones de la clase C también incluyen a segundos y terceros octetos como parte del identificador neto. Utilizan al último octeto para identificar cada anfitrión. Esto significa que hay 2,097,152 (221) redes de la clase C con 254 (28 -2) anfitriones posibles cada uno para un total de 536,870,912 (229) direcciones únicas del IP. Las redes de la clase C totalizan un octavo de las direcciones disponibles totales del IP. Las redes de la clase C tienen un primer bit con valor de 1, segundo bit con valor de 1 y de un tercer bit con valor de 0 en el primer octeto.

Clase D - Utilizado para los multicast, la clase D es levemente diferente de las primeras tres clases. Tiene un primer bit con valor de 1, segundo bit con valor de 1, tercer bit con valor de 1 y cuarto bit con valor de 0. Los otros 28 bits se utilizan para identificar el grupo de computadoras al que el mensaje del multicast esta dirigido. La clase D totaliza 1/16ava (268,435,456 o 228) de las direcciones disponibles del IP.

Clase E - La clase E se utiliza para propósitos experimentales solamente. Como la clase D, es diferente de las primeras tres clases. Tiene un primer bit con valor de 1, segundo bit con valor de 1, tercer bit con valor de 1 y cuarto bit con valor de 1. Los otros 28 bits se utilizan para identificar el grupo de computadoras que el mensaje del multicast esta dirigido. La clase E totaliza 1/16ava (268,435,456 o 228) de las direcciones disponibles del IP.

Introducción.

Una directiva de seguridad local es una combinación de opciones de seguridad que afectan a la seguridad de un equipo. Puede utilizarse para modificar directivas de cuenta y locales en un equipo local.

Así, por ejemplo, bajo Directivas de cuenta podremos crear una directiva acerca de la calidad de la contraseña u otra que bloquee la cuenta tras una serie de intentos fallidos de acceso. Bajo el apartado de Directivas locales localizamos el grueso de las opciones, hasta el punto de controlar el cambio de hora, uso de archivo de paginación o quién puede apagar la máquina.

¿Que son las Directivas de Seguridad en Windows 7?

permiten definir diversas configuraciones del usuario que accede al sistema o del equipo desde el cual se accede, ya sea como administradores y usuarios.

CON LA DIRECTIVA DE SEGURIDAD LOCAL, PUEDE CONTROLAR:

- Quién tiene acceso al equipo.

- Qué recursos están autorizados a utilizar los usuarios en el equipo.

- Si las acciones de un usuario o un grupo se graban en el registro de sucesos.

Cuando modifica la configuración de seguridad en el equipo local mediante la directiva de seguridad local, está modificando directamente la configuración del equipo. Por lo tanto, la configuración surte efecto de forma inmediata, pero puede ser sólo temporal. La configuración permanecerá de hecho en vigor en el equipo local hasta la próxima actualización de la configuración de seguridad de Directiva de grupo, cuando la configuración de seguridad que se reciba de Directiva de grupo suplante la configuración local al producirse algún conflicto.

PASOS PARA INGRESAR A LAS DIRECTIVAS DE SEGURIDAD LOCAL.

1. Dar clic en inicio.

2. Ir a Panel de Control y dar clic.

3. Dar clic en Sistema y Seguridad.

4. Dar clic en Herramientas Administrativas.

5. Dar clic en la opción Directiva de Seguridad Local.

6. Ahora podemos visualizar la ventana de Directiva de Seguridad Local.

Características:

- Directiva de grupo

- Configuración de seguridad

- Configuración y análisis de seguridad

- Plantillas de seguridad

- Asistente para configuración de seguridad.

APLICACION DE LAS DIRECTIVAS DE SEGURIDAD LOCAL.

CONFIGURACIÓN DE SEGURIDAD.

- Directiva de cuentas:

- Directivas de contraseñas.

- Directiva de bloqueo de cuentas.

- Directiva de auditoria

- asignación de derechos de usuarios.

- Opciones de seguridad

VENTAJAS DE LAS DIRECTIVAS DE SEGURIDAD.

- La principal ventaja es que por medio de las directivas de seguridad local, un administrador dispone herramientas que le permiten incrementar la seguridad en Windows 7.

- Con las directivas puede establecer parámetros de seguridad para todos los usuarios.

- Brindan seguridad al sistema operativo y al hardware del equipo, restringiendo la instalación de software y controladores al sistema.

- Seguridad al acceso de una cuenta de usuario.

- Seguridad en el inicio y cierre de una cuenta de usuario

- Seguridad en el apagado de sistema operativo.

- Auditorias y monitoreo a cuentas de usuarios.

- Asignación de derechos a cuentas de usuarios.

- Protección a contraseñas de cuentas de usuarios.

Partiendo, en cada proyecto, de un análisis del modelo de organización, metodología de trabajo y procesos operativos del cliente, se aplica un enfoque multi-dimensional que permita identificar las claves a tener en cuenta en el diseño de la solución. Siempre seleccionamos la mejor solución, en términos de rentabilidad, cobertura de necesidades y escalabilidad, para la estructura de comunicaciones y redes y los aplicativos de hardware. Así mismo, Tecnitelex implanta, mantiene y supervisa soluciones de seguridad para redes, así como soluciones de telefonía y voz IP

Las redes privadas virtuales (VPN's) permiten comunicar, de manera segura, sedes distantes a un coste reducido mediante el uso de redes públicas de datos. Basándose en la utilización de IPSEC, protocolo estándar de seguridad para comunicaciones IP, Tecnitelex cumple las máximas garantías en lo referente a encriptación y autenticación de datos de extremo a extremo.

Tecnitelex diseña Redes Privadas Virtuales que facilitan el acceso a delegaciones sobre circuitos dedicados o ADSL, a usuarios móviles y fuerzas de venta sobre conexiones RTC o RDSI, a oficinas en el extranjero mediante conexiones locales a Internet, e incluso a fábricas y almacenes aislados de las áreas de cobertura de servicios de datos a través de accesos vía satélite.

Tecnitelex diseña Redes Privadas Virtuales que facilitan el acceso a delegaciones sobre circuitos dedicados o ADSL, a usuarios móviles y fuerzas de venta sobre conexiones RTC o RDSI, a oficinas en el extranjero mediante conexiones locales a Internet, e incluso a fábricas y almacenes aislados de las áreas de cobertura de servicios de datos a través de accesos vía satélite.

EL FUTURO DEL TCP/IP Y DEL DNS

En primer lugar, ya se encuentran disponibles nuevas tecnologías de red, aparte de la tradicional de circuitos alquilados punto a punto, capaces de aportar mayor capacidad,fiabilidad, accesibilidad, etc., y/o menor coste.

En segundo lugar, con el tiempo van surgiendo nuevas aplicaciones que requieren de ciertas condiciones especiales. Este ha sido el caso de las aplicaciones multitudinaria

Las comunicaciones en tiempo real de audio y vídeo, de enorme éxito actual, han creado la necesidad de disponer de protocolos que puedan garantizar la entrega de información con retardos fijos, además de sincronizar audio y vídeo con flujos de datos.En tercer lugar, el tráfico de información intercambiada en Internet crece constantemente y a gran ritmo, por varios motivos. El más evidente es el número creciente de sistemas conectados. También es cierto que el “usuario tipo” de Internet ha cambiado. Ahora, un público muy heterogéneo (no solo académicos o científicos)demanda todo tipo de servicios para satisfacer sus necesidades de tipo comercial, de entretenimiento, etc. y lo hace a cualquier hora del día (no sólo durante el trabajo). Por otro lado, las aplicaciones que incluyen transmisión de vídeo y audio (de las más demandadas actualmente), generan más tráfico que las aplicaciones que sólo transfieren texto (las tradicionales). Una buena parte de culpa la tienen también las herramientas de búsqueda en Internet, que generan una cantidad importante de tráfico.